記者莊友直/台北報導

自昨晚到今日,歐美各國的政府以及大型企業應該頭都相當痛,不為什麼,只因新型的惡意勒索軟體 Petya 所造成,其原理感覺與 WannaCry 類似,但藉由更多 Windows 漏洞與使用者的一時疏忽造成,以下就來看看 Petya 的原理,以及如何自救吧!

Petya 其實遠在去年就有類似的災情爆發,當時可藉由 Dropbox 雲端空間連結進行感染。不過這次經過變種的 Petya(被取名為 Golden Eye),不僅利用基於 Wannacry 的 Eternal Blue 與 Windows CVE-2017-0199 漏洞進行感染,照理說在前波攻擊後的漏洞修正已經可有效遏阻,但為何這次仍會有不少災情呢?

*比 WannaCry 還要多元的感染手法

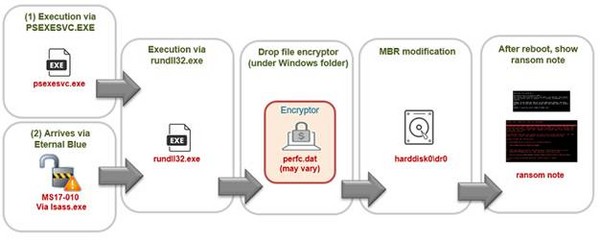

其實 Petya 不僅利用上述幾個漏洞,還會利用企業內網以及 Windows 內的管理員機制、或是郵件散布、偷取登入密碼等方式進行大範圍感染。簡單來說,就算你的電腦已經裝了軟體更新,要是同公司內的電腦被感染,一樣會中招並進行勒索。

▼新版 Petya 的感染流程,最重要的地方就是在於會利用 Windos 管理員與竊取密碼的方式,在企業內網再度進行傳播。(圖/翻攝自趨勢科技)

目前 Petya 主要的攻擊目標還是以政府機構、企業組織為目標,截至為此像是烏克蘭、紐約等政府設施受影響外,像是石油公司 Rosneft、有在台灣設點的英國媒體公司 WPP 也同樣是受害者,最為恐怖的是,就連核電廠也受到波及,目前僅能透過手動方式調整。

▼就像之前的 WannaCry 一樣,以政府與企業為目標的 Petya,也讓烏克蘭的 ATM 提款機出現災情。(圖/路透社)

*連登入電腦都不行的超惡意症狀

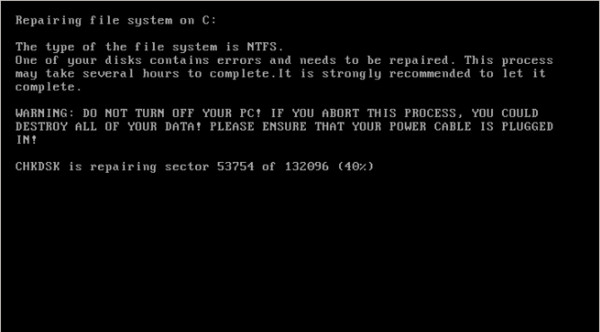

有別於 WannaCry 只是隨機封鎖部分檔案,並進行勒索,Petya 的著力可說又深上不少。在感染後其實會潛伏一陣子,然後電腦會跳出強迫重開並進行硬碟掃描、修復的指示後,就會馬上重新開機,此時正是災難開端!

▼Petya 在經過一定時間的潛伏後,就會假冒 Windows 需要硬碟掃描的方式並進行加密,要是遇到的話,此時該做的,就是馬上關機,切斷網路連接!(圖/翻攝自 twitter@0xAmit)

說是掃描與修復硬碟,但其實 Petya 此時會藉由修改電腦內的 MBR 主要開機磁碟設定進行加密,完成後再度開機,就會跑出以 $ 金錢符號組成的骷髏頭,並提示將 300 美金的比特幣匯入指定帳號,就連 Windows 都無法登入,更別說是存取內部的檔案了,簡直是惡意滿滿啊!

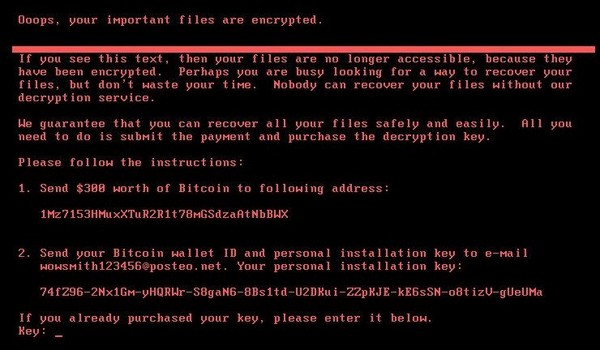

▼假硬碟掃描真加密完成後,開關機就只會出現以下這個被勒索的圖案,連 Windows 都進不去 。(圖/翻攝自 twitter@0xAmit)

筆者根據第一手受感染的人透露,公司內部的電腦會在同時自動關機,開機時就會出現被勒索的狀況,且完全無法使用電腦,感染的期間其實相當短,從此例子也能看出 Petya 藉由內網所感染的殺傷力有多大!

*如何自救與防範?

對於不是主要攻擊目標的一般用戶來說,Petya 的威脅性其實會小於 WannaCry,但要是尚未感染的話,還是要注意以下狀況。首先就是將 Windows 的密碼改的強度更高,只要密碼夠複雜,Petya 就更難破解密碼並進行感染;另外,要是有設管理員群組的公司,一樣需要強度更高的管理密碼或存取權限,當然,Windows 該裝的系統更新更是不可少(像是之前的 MS17-010)。

▼先前 WannaCry 災情下的微軟系統更新 MS17-010 要是還沒裝,就趕快裝吧(是說沒裝還沒出事的人,不是沒用網路,就是該買張樂透了)。(圖/翻攝自微軟)

要是不幸感染的話怎麼辦?以下可以分為兩種狀況,第一種就是先前所說的,要是剛遇到重開機掃描硬碟的指示,此時不用猶豫,馬上把電腦關機,並且將網路線拔了,藉此防止 Petya 加密 MBR 的行為發生,再利用 Boot 機手法清理或是製作 Kill Switch 並備份,但這個機制需要一定的電腦知識,還是拿去給專業的人利用,會比較妥當。

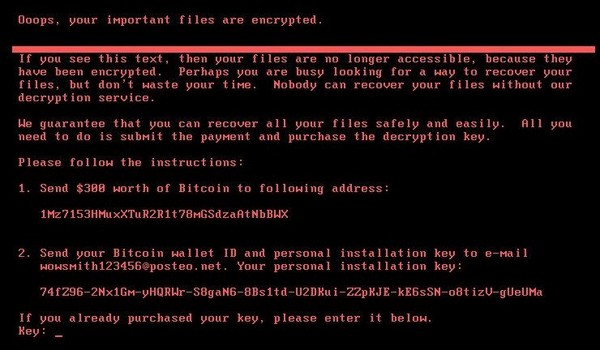

▼真的感染的話,最糟的方法就是付錢給加害者,有可能根本不會幫你解鎖,甚至錢還會被攔截。(圖/翻攝自 twitter@0xAmit)

要是遇到最差的狀況,也就是電腦已被完全攻佔,出現勒索視窗該怎麼辦?此次你要做的,絕對不是付出比特幣給駭客,首先駭客其實很難有機制去查詢付錢的受害者是誰,且在金流運送的過程中,可能還會被其他人攔截金額(黑吃黑?),且據外電消息指出,目前 Petya 的贖金帳戶已經被封鎖,所以就不要再丟錢進去,只能等資安公司提出解救方案,所以平時資料備份的習慣還是要有,以免心血付諸流水啊!

我們想讓你知道…這次感覺沒一般人的事....但還是愛注意啊!